こんにちは。GMO Flatt Securityの@toyojuniです。

昨年に引き続き、今年もGMO Flatt Securityは3月1日(土)に池袋サンシャインシティにて開催されたJAWS DAYS 2025にPlatinum Supporterとして協賛し、ブースを出展させていただきました!

JAWS DAYSとは

日本全国に60以上の支部をもつAWSのユーザーグループ「JAWS-UG」が主催するもので、参加は有料でありながら1000人以上が参加者として登録している非常に大規模なものです。今年も大盛況でした。

クラウドセキュリティのサービスも提供する我々にとって、日々AWSを用いてプロダクト開発・運用に向き合う皆様と直接お話しする機会は貴重なものであり、ブースにてたくさんの生の声を聞かせていただくために出展しております。

「AWSのセキュリティ課題を大調査!」企画

GMO Flatt Securityのブースでは、昨年に引き続き、「AWSのセキュリティ課題を大調査!」という企画を実施させていただきました。

付箋にAWS関連のセキュリティのお悩みごとを書いてシェアしていただく形式で、なんと182名の方のセキュリティ課題を集めることができました!ご参加いただいた皆様本当にありがとうございました。

有用な統計データとして活用することができそうだったので、本ブログでこの集計結果をシェアさせていただきます。

ぜひ、読者の皆様の抱えている課題と一致しているか、もしくは異なっているかチェックしてみてください。

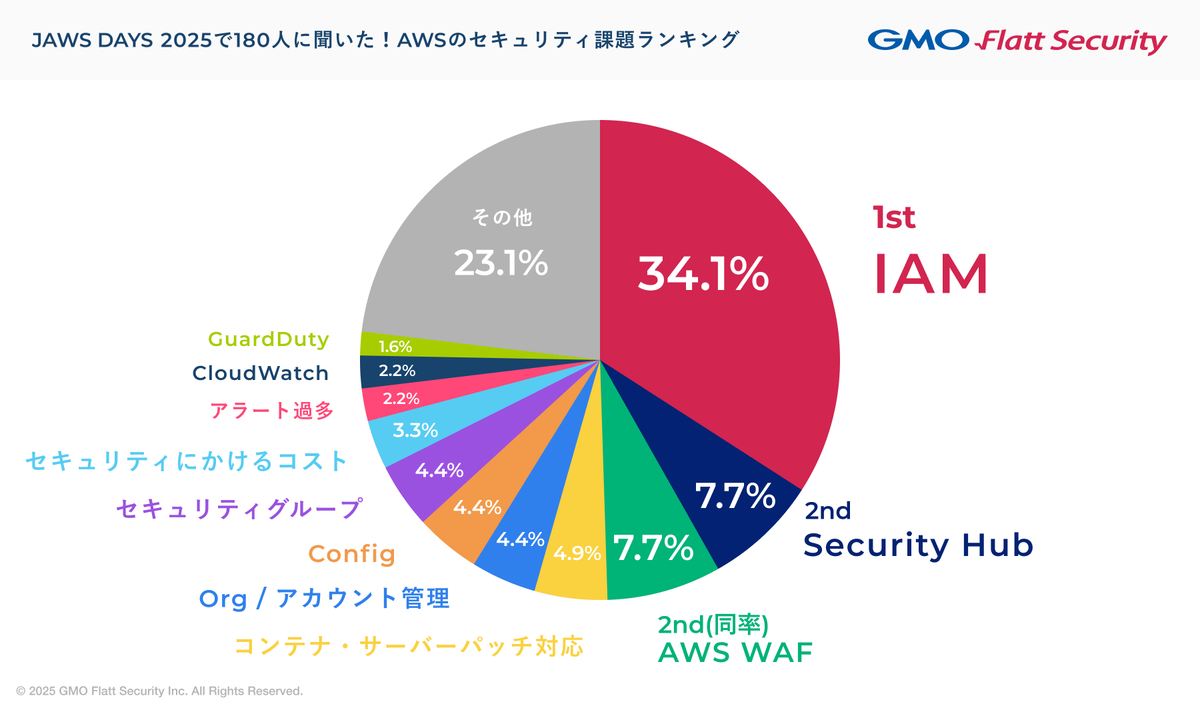

集計結果

それでは注目の集計結果ですが...以下の通りでした! ざっくりの「課題のカテゴリ」ごとの付箋枚数をカウントしています。

| カテゴリ | 件数 | 割合 |

|---|---|---|

| IAM | 62 | 34.1% |

| Security Hub | 14 | 7.7% |

| WAF | 14 | 7.7% |

| コンテナ/サーバーパッチ対応 | 9 | 4.9% |

| 組織/アカウント | 8 | 4.4% |

| Config | 8 | 4.4% |

| セキュリティグループ | 8 | 4.4% |

| コスト | 6 | 3.3% |

| アラート過多 | 4 | 2.2% |

| CloudWatch | 4 | 2.2% |

| GuardDuty | 3 | 1.6% |

| その他 | 42 | 23.1% |

課題の具体例

それぞれのカテゴリごとにはどのような課題が挙げられていたのでしょうか。いくつか抜粋して紹介します。

※主旨は損なわないようにしつつ、表現は適宜変更しています。また、サービス単位のカテゴリや「コスト」「アラート過多」といった課題単位でのカテゴリがそれぞれ存在するためMECEではありません。

- IAM

- 最小権限の徹底とスピード感のどちらを取るか。ゆるい権限をつけてしまうこともしばしば

- ロールやポリシーの管理が大変

- ユーザー作成の最適解がわからない

- GitHub Actionsの権限が強くなりすぎる

- 社外の開発パートナーの権限管理

- Security Hub

- 社内ルールに準拠させるのが難しい

- 通知されても、対応する人がいない

- Findingを他のメンバーが見てくれない

- WAF

- 機能が増えすぎている

- ルールの設定に知識が必要

- コンテナ/サーバーパッチ対応

- Inspectorの通知が多すぎる

- Kubernetes運用に課題がある

- Organizations / アカウント管理

- Organizationsがない時代から使っているアカウントのセキュリティ設定がバラバラ

- マルチアカウントの設計が難しい

- Config

- 料金が高い

- 指摘事項が多すぎて、ノイジーに感じる

- セキュリティグループ

- どこまでポートを絞るか悩む

- 0.0.0.0/0のような設定で過剰に許可してしまうメンバーが多い

- コスト

- Configなどセキュリティサービスのコストが不明確。

- セキュリティにコストをかけてもらうための社内の動機付けが大変

- アラート過多

- 大量に来るが、よくわからない

- アラートの精査が大変

- CloudWatch

- 設定も読み解きも難しい

- コストが高い

- GuardDuty

- セットアップ後、放置してしまっている

- 誤検知対応に工数がかかる

- その他

- AWS Bedrockのガードレールは日本語対応を改善してほしい

- ネットワーク関連の知識習得が難しい

- DDoS攻撃への対応

- S3の公開設定が不安

GMO Flatt Securityの分析

全体として、IAMに関する課題の圧倒的割合が目立ちました。セキュリティにおいて非常に重要な観点でありその重要性は皆さん意識している(= 課題として意識しやすい)ものの、実際の運用の難易度との狭間で苦心していることがこの結果につながったと考えられます。また、IAM以外ではセキュリティ系サービスの課題がそれぞれ共通点を持った形で、複数のサービスに見られました。

IAMに関する課題

最も多いIAMに関する課題は、大きく次の 2 つに集約されました。

- IAMポリシーの設計と最小権限の実施

- IAM Role・ポリシー・ユーザーの管理

IAMポリシーの設計と最小権限の実施はWell‑Architected Framework や各種ベストプラクティスでも繰り返し強調されるテーマであり、多くの参加者が高い問題意識を抱いていました。とりわけ「設計段階でつまずきやすい」「運用フェーズで徹底するのが難しい」といった声が目立ちました。

また、最小権限を維持するための管理の観点として、権限の棚卸しやポリシー適用範囲の把握、乱立したポリシーの整理が課題として挙げられていました。さらに、ユースケースごとにロールを細分化すると運用が複雑化し、管理負荷が増大する点も同様に挙げられていました。

セキュリティサービス系の課題

その他のアンケート結果をみていくと、Security HubやConfig、GuardDutyなどAWS が提供する各種セキュリティサービスに関する課題が複数のカテゴリにまたがって散見されました。

これらのサービスはそれぞれ異なる観点で環境をモニタリングし、セキュリティ状況の可視化やベースライン整備に大きく寄与します。しかし導入すればそれだけで解決されるという性質のものでは有りません。 アンケートでもSecurity Hub導入直後に表示される大量の検査結果や各サービスが出力する情報をどう活用すべきかといった具体的な悩みが多数挙げられました。通知・アラート運用に関しても「アラート疲れで適切に対応できていない」「開発リソースをセキュリティ運用に十分割けない」といった声が聞かれます。

これらのサービスを導入したことで、潜在していた課題が一気に顕在化し、対応の優先順位付けに苦慮している組織が多いと感じました。理想は一つひとつ解決していくことですが、現実にはさまざまな制約が存在します。

所感

総じて、皆さん「セキュリティを高め、サービスを安全にしたい」という強い意欲を持ちながら、限られたリソースの中で最適なバランスを模索していると感じました。これらの課題に万能の解はなく、組織規模やシステム特性、運用体制によって最適解は変わります。「何をどこまで、どのコストで守るのか」という本質的な問いに向き合い続ける必要があります。

近道はありませんが、変化し続ける課題を俯瞰し、タスクを細分化して一つずつ丁寧に解決していくことが、最終的に堅牢なシステムへとつながるはずです。

Shisho Cloud byGMOのご紹介

今回のようなアンケートで挙げられる課題を解決する手段として弊社が提供する「Shisho Cloud byGMO(以下、Shisho Cloud)」をご紹介します。AWS・Google・Azureにおけるクラウドセキュリティ課題の可視化や優先順位付けを強力に支援します。

クラウドの設定値をチェックするCSPM(Cloud Security Posture Management)機能ではわかりやすい日/英レポートや構成を可視化するセキュリティグラフで、セキュリティアラートへの対応ハードルを下げ、運用の形骸化を防ぎます。本記事でSecurity HubやConfigにおける課題に共感した方にオススメです。AWS以外のパブリッククラウドの一元管理ができることももちろん大きなメリットです。

また、クラウドの権限設定を可視化してくれるCIEM(Cloud Infrastructure Entitlement Management)機能も備えています。本記事においてダントツの1位だったIAMにおける課題を解決してくれます。具体的には、過剰な権限を持つ高リスクなアイデンティティの特定と監視や、セキュリティリスクをもたらす可能性のあるクロスアカウント関係の発見などが可能になります。

※2025年4月現在、CIEM機能はAWSのみの対応です。

このようなクラウドセキュリティ機能が年額約80万円(税別)で利用可能であり、また年額150万円(税別)〜のプランであればクラウド上に構築されたWebアプリケーションの脆弱性診断も可能です。デモ環境への動的な検証を通じて、XSSや認可制御不備といったリスクを洗い出します。

詳細の確認・無料トライアルのお申し込みはぜひShisho Cloud公式ページをご覧ください。

また、Shisho Cloudの一機能として、セキュリティ診断AIエージェント「Takumi」も提供しています。ソースコードを解析しセキュリティ診断を行い、その性能はVimやNext.jsといった著名OSSに0-day脆弱性を発見するほどです。現在ウェイトリスト登録 → 順次ご案内という流れをとっていますが、ご興味のある方はぜひご登録ください。

他にも、ソフトウェアプロダクトの開発組織のセキュリティをサポートしています。ご興味のある方はお気軽にお問い合わせください。

また、GMO Flatt Security はセキュリティに関する様々な発信を行っています。 最新情報を見逃さないよう、公式Xのフォローをぜひお願いします!

それでは、ここまでお読みいただきありがとうございました。